CONCEPTO

Una red de computadoras, es un conjunto de equipos informático y software conectados entre si, por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos, con el objetivo de compartir información, recursos y ofrecer servios

OBJETIVOS

1. Hacer que todos los programas, datos y equipo estén disponibles para cualquiera de la red que así lo solicite, sin importar la localización física del recurso y del usuario. En otras palabras, el hecho de que el usuario se encuentre a 1000 km de distancia de los datos, no debe evitar que este los pueda utilizar como si fueran originados locamente.

2. Proporcionar una alta fiabilidad, al contar con fuentes alternativas de suministro. Por ejemplo todos los archivos podrían duplicarse en dos o tres máquinas, de tal manera que si una de ellas no se encuentra disponible, podría utilizarse una de las otras copias. Además, la presencia de múltiples CPU significa que si una de ellas deja de funcionar, las otras pueden ser capaces de encargarse de su trabajo, aunque se tenga un rendimiento global menor.

3. El ahorro económico. Los ordenadores pequeños tienen una mejor relación costo / rendimiento, comparada con la ofrecida por las máquinas grandes. Estas son, a grandes rasgos, diez veces mas rápidas que el mas rápido de los microprocesadores, pero su costo es miles de veces mayor. Este desequilibrio ha ocasionado que muchos diseñadores de sistemas construyan sistemas constituidos por poderosos ordenadores personales, uno por usuario, con los datos guardados una o mas máquinas que funcionan como servidor de archivo compartido. Este objetivo conduce al concepto de redes con varios ordenadores en el mismo edificio. A este tipo de red se le denomina LAN ( red de área local ), en contraste con lo extenso de una WAN ( red de área extendida ), a la que también se conoce como red de gran alcance.

Un punto muy relacionado es la capacidad para aumentar el rendimiento del sistema en forma gradual a medida que crece la carga, simplemente añadiendo mas procesadores. Con máquinas grandes, cuando el sistema esta lleno, deberá reemplazarse con uno mas grande, operación que por lo normal genera un gran gasto y una perturbación inclusive mayor al trabajo de los usuarios

4. Del establecimiento de una red de ordenadores, es que puede proporcionar un poderoso medio de comunicación entre personas que se encuentran muy alejadas entre si. Con el ejemplo de una red es relativamente fácil para dos o mas personas que viven en lugares separados, escribir informes juntos

ESTACIONES DE TRABAJO

ELEMENTOS DE UNA RED

SERVIDOR

Es el elemento principal de procesamiento, contiene el sistema operativo de red y se encarga de administrar todos los procesos dentro de ella, controla también el acceso a los recursos comunes como son las impresoras y las unidades de almacenamiento.

En ocasiones llamadas nodos, pueden ser computadoras personales o cualquier terminal conectada a la red. Se trabaja con sus propios programas o aprovecha las aplicaciones existentes en el servidor.

PROTOCOLOS DE COMUNICACIÓN: son un conjunto de normas que regulan la transmisión y recepción de datos dentro de una red.

TARJETA DE INTERFAZ DE RED

Proporciona la conectividad de la terminal o usuario de la red física, ya que maneja los protocolos de comunicación de cada topología específica.

CABLEADO

es el cable que se va a ocupar en la red que es físico se llama UTP.

en comunicaciones, centro de distribución, concentrador. Un Hub es un equipo de redes que permite conectar entre si otros equipos o dispositivos retransmitiendo los paquetes de datos desde cualquiera de ellos hacia todos. Han dejado de utilizarse por la gran cantidad de colisiones y trafico de red que producen.

en comunicaciones, centro de distribución, concentrador. Un Hub es un equipo de redes que permite conectar entre si otros equipos o dispositivos retransmitiendo los paquetes de datos desde cualquiera de ellos hacia todos. Han dejado de utilizarse por la gran cantidad de colisiones y trafico de red que producen.

SWITCHES O CONMUTADOR

Es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa 2 (nivel de enlace de datos) del modelo osi: su función es interconectar 2 o mas segmentos de red, de manera similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo con la dirección Mac de distinto de las tramas en la red.

Los conmutadores se utilizan cuando se desea conectar múltiples redes, fusionándolas en una. Al igual que los puentes, dado que funcionan como filtro en la red, mejoran el rendimiento y la seguridad de las lans.

REPETIDOR

Es un dispositivo electrónico que recibe una señal débil o de bajo nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan cubrir distancias mas largas sin degradación o con una degradación tolerable. El término repetidor se creo con la telegrafía y se refería a un dispositivo electromecánico utilizado para regenerar las señales telegráficas. El uso del término ha continuado en telefonía y transmisión de datos.

PUENTE O BRIDGE

Es un dispositivo de interconexión de redes de ordenadores que opera en la capa 2 (nivel de enlace de datos) del modelo osi. Este interconecta 2 segmentos de red haciendo el pasaje de datos de una red hacia otra, con base en la dirección física de destino de cada empaque. Un bridge conecta 2 segmentos de red como una sola red usando el mismo protocolo de establecimiento de red. Funciona a través de una tabla de direcciones Mac detectadas en cada segmento a que esta conectado. Cuando detecta que un nodo de uno de los segmentos esta intentando trasmitir datos a un nodo del otro, el bridge copia la trama para la otra subred. Por utilizar este mecanismo de aprendizaje automático, los bridges no necesitan configuración manual.

La principal diferencia entre un bridge y un hub es que el segundo pasa cualquier trama con cualquier destino para todos los otros nodos conectados, en cambio el primero solo pasa las tramas pertenecientes a cada segmento. Esta característica mejora el rendimiento de la redes al disminuir el trafico inútil.Para hacer el bridging o interconexión de más de 2 redes, se utilizan los switch.

RUTEADOR

Es un dispositivo de propósito general diseñada para segmentar la red, con la idea de limitar trafico de brodcast y proporcionar seguridad, control y redundancia entre dominios individuales de brodcast, también puede dar servicio de firewall y un acceso económico a una WAN. Opera en la capa 3 del modelo osi y tiene mas facilidades de software que un switch. Al funcionar en una capa mayor que la del switch, el ruteador distingue entre los diferentes protocolos de red, tales como ip, ipx, apple talk o decnet. Esto le permite hacer una decisión mas inteligente que al switch, al momento de reenviar paquetes.

GATEWAY (PUERTA DE ENLACE)

Es un dispositivo con frecuencia un ordenador, que permite interconectar redes con protocolos y arquitecturas diferentes a todos los niveles de comunicación. Su propósito es traducir la información del protocolo utilizado en una red al protocolo usado en la red del destino.

La dirección ip de un Gateway (o purta de enlace) a menudo se parece a 192.168.1.1 o 192.168.0.1 y utiliza algunos rangos predefinidos, 127 x.x.x, 10 x.x.x, 172 x.x.x, 192 x.x.x, que engloban o se reservan a las redes locales, ademas se debe notar que necesariamente un equipo que cumpla el rol de puerta de enlace en una red, debe tener 2 tarjetas de red.

MODEM

Es un dispositivo que sirve para modular y desmodular una señal llamada portadora mediante otra señal de entrada llamada moduladora. La señal moduladora constituye la información que se prepara para una transmisión (un modem prepara la información para ser transmitida, pero no realiza la transmisión). La moduladora modifica alguna característica de la potadora de manera que se obtiene una señal, que incluye la información de la moduladora. Así el demodulador puede recuperar la señal moduladora puede recuperar la señal moduladora original, quitando la portadora. Las características que se pueden modificar de la señal portadora son:

• Amplitud, dando lugar a una modulación de amplitud (am/ask).

• Frecuencia, dando lugar a una modulación de frecuencia (fm/fsk).

• Fase, dando lugar a una modulación de fase (pm/psk).

TIPOS DE REDES

RED PAN

RED LAN

Las Local Área Network (LAN), o por su traducción al español Redes de Área Local, son el tipo de red más extendido, utilizándose primordialmente para el intercambio de datos y recursos entre las computadoras ubicadas en un espacio relativamente pequeño, como un edificio o grupo de ellos, como por ejemplo instituciones educativas o gubernamentales y hasta en nuestra propia casa.

Las Local Área Network (LAN), o por su traducción al español Redes de Área Local, son el tipo de red más extendido, utilizándose primordialmente para el intercambio de datos y recursos entre las computadoras ubicadas en un espacio relativamente pequeño, como un edificio o grupo de ellos, como por ejemplo instituciones educativas o gubernamentales y hasta en nuestra propia casa.Sin embargo, una LAN puede estar conectada a otras redes de área local sin importar la distancia, ya que se vale de otros mecanismos, como la transmisión de datos por radio y otros. A esto se lo denomina WAN o Red de Área Amplia, como podremos ver más abajo en este artículo.Sin duda alguna, la característica más significativa de la LAN es que permite la interconexión de múltiples nodos o equipos individuales, para acceder a los datos y recursos que estos posean, es decir que podremos usar impresoras, unidades de almacenamiento y otros dispositivos aun cuando no se encuentren conectados físicamente a nuestra computadora.Otra característica de las LAN es que transmiten datos entre sí a altísima velocidad, sin embargo las distancias a las que pueden hacerlo es limitada, así como el número de nodos que se pueden conectar a una sola LAN.

RED CAN

Se deriva a una red que conecta dos o más LAN los cuales deben estar conectados en un área geográfica específica tal como un campus de universidad, un complejo industrial o una base militar.

Se deriva a una red que conecta dos o más LAN los cuales deben estar conectados en un área geográfica específica tal como un campus de universidad, un complejo industrial o una base militar.

RED MAN

MAN o Metropolitan Área Network, cuya traducción al castellano es Red de Área Metropolitana, es una red de datos diseñada específicamente para ser utilizada en ámbitos de ciudades o pueblos. La primera característica, hablando en términos de cobertura geográfica, es que las Redes de Area Metropolitana o MAN son más grandes que las redes de área local o LAN, pero menores en alcance geográfico que las redes de área amplia (WAN).MAN se caracterizan por conexiones de muy alta velocidad utilizando cable de fibra óptica u otros medios digitales, lo que le permite tener una tasa de errores y latencia mucho más bajas que otras redes armadas con otro tipo de conductores. Además son muy estables y resistentes a las interferencias radioeléctricas. Este hecho hace a las redes de área metropolitana muy adecuadas para entornos de tráfico multimedia, lo que permite entre otras cosas, implementar sistemas de vigilancia a través de cámaras de vídeo con una relación coste/beneficio muy significativa.

MAN o Metropolitan Área Network, cuya traducción al castellano es Red de Área Metropolitana, es una red de datos diseñada específicamente para ser utilizada en ámbitos de ciudades o pueblos. La primera característica, hablando en términos de cobertura geográfica, es que las Redes de Area Metropolitana o MAN son más grandes que las redes de área local o LAN, pero menores en alcance geográfico que las redes de área amplia (WAN).MAN se caracterizan por conexiones de muy alta velocidad utilizando cable de fibra óptica u otros medios digitales, lo que le permite tener una tasa de errores y latencia mucho más bajas que otras redes armadas con otro tipo de conductores. Además son muy estables y resistentes a las interferencias radioeléctricas. Este hecho hace a las redes de área metropolitana muy adecuadas para entornos de tráfico multimedia, lo que permite entre otras cosas, implementar sistemas de vigilancia a través de cámaras de vídeo con una relación coste/beneficio muy significativa.

RED WAN

Una Red de Área Local Inalámbrica, más conocida como WLAN, es básicamente un sistema de transferencia y comunicaciones de datos el cual no requiere que las computadoras que la componen tengan que estar cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza a través de ondas de radio. A pesar de que son menos seguras que su contrapartida cableada, ofrecen una amplia variedad de ventajas, y es por ello que su implementación crece día a día en todos los ámbitos.

Sin embargo, la característica más destacada de este tipo de red es el ahorro en el tendido de los cables para la interconexión de las PC y dispositivos que componen la misma, ya que no requiere de ningún cable para su interconexión, una gran ventaja para el hogar o la oficina.

MAN o Metropolitan Área Network, cuya traducción al castellano es Red de Área Metropolitana, es una red de datos diseñada específicamente para ser utilizada en ámbitos de ciudades o pueblos. La primera característica, hablando en términos de cobertura geográfica, es que las Redes de Area Metropolitana o MAN son más grandes que las redes de área local o LAN, pero menores en alcance geográfico que las redes de área amplia (WAN).MAN se caracterizan por conexiones de muy alta velocidad utilizando cable de fibra óptica u otros medios digitales, lo que le permite tener una tasa de errores y latencia mucho más bajas que otras redes armadas con otro tipo de conductores. Además son muy estables y resistentes a las interferencias radioeléctricas. Este hecho hace a las redes de área metropolitana muy adecuadas para entornos de tráfico multimedia, lo que permite entre otras cosas, implementar sistemas de vigilancia a través de cámaras de vídeo con una relación coste/beneficio muy significativa.

MAN o Metropolitan Área Network, cuya traducción al castellano es Red de Área Metropolitana, es una red de datos diseñada específicamente para ser utilizada en ámbitos de ciudades o pueblos. La primera característica, hablando en términos de cobertura geográfica, es que las Redes de Area Metropolitana o MAN son más grandes que las redes de área local o LAN, pero menores en alcance geográfico que las redes de área amplia (WAN).MAN se caracterizan por conexiones de muy alta velocidad utilizando cable de fibra óptica u otros medios digitales, lo que le permite tener una tasa de errores y latencia mucho más bajas que otras redes armadas con otro tipo de conductores. Además son muy estables y resistentes a las interferencias radioeléctricas. Este hecho hace a las redes de área metropolitana muy adecuadas para entornos de tráfico multimedia, lo que permite entre otras cosas, implementar sistemas de vigilancia a través de cámaras de vídeo con una relación coste/beneficio muy significativa.RED WAN

Una Red de Área Local Inalámbrica, más conocida como WLAN, es básicamente un sistema de transferencia y comunicaciones de datos el cual no requiere que las computadoras que la componen tengan que estar cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza a través de ondas de radio. A pesar de que son menos seguras que su contrapartida cableada, ofrecen una amplia variedad de ventajas, y es por ello que su implementación crece día a día en todos los ámbitos.

Sin embargo, la característica más destacada de este tipo de red es el ahorro en el tendido de los cables para la interconexión de las PC y dispositivos que componen la misma, ya que no requiere de ningún cable para su interconexión, una gran ventaja para el hogar o la oficina.

RED SAN

Una red SAN o Storage Area Network, que traducido al español significa Red de Area de Almacenamiento, es una tecnología muy usada por grandes empresas para obtener mayor flexibilidad en la obtención y manipulación de los datos que necesita para su desenvolvimiento. Básicamente, una SAN es una red compuesta por unidades de almacenamiento que se conectan a las redes de área local de las compañías, y la principal característica, sin entrar en tecnicismos demasiado complicados, es que son capaces de crecer de forma ilimitada, por lo que le puede ofrecer a quien la opera increíbles capacidades de almacenamiento de hasta miles de TB.

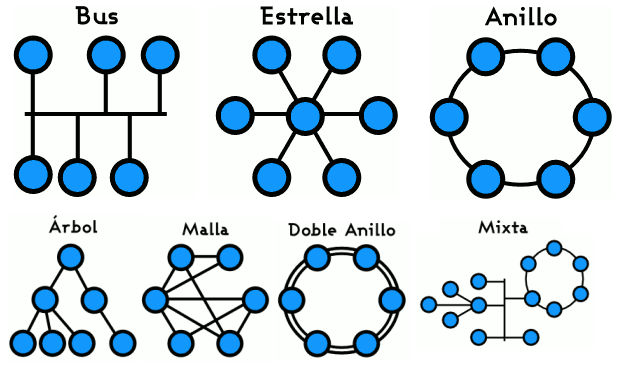

TOPOLOGÍAS

TOPOLOGÍA LINEAL O DE BUS

Consta de un único cable que se extiende de un ordenador al siguiente de un modo serie. Los extremos del cable se terminan con una resistencia denominada terminador, que además de indicar que no existen más ordenadores en el extremo, permiten cerrar el bus.

Sus principales ventajas son:

*Fácil de instalar y mantener.

*No existen elementos centrales del que dependa toda la red, cuyo fallo dejaría inoperativas a todas las estaciones.

*Su principal inconveniente radica en que si se rompe el cable en algún punto, la red queda inoperativa por completo. Cuando se decide instalar una red de este tipo en un edificio con varias plantas, lo que se hace es instalar una red por planta y después unirlas todas a través de un bus troncal.

TOPOLOGÍA ANILLO

Topología de red en la que las estaciones se conectan formando un anillo. Cada estación está conectada a la siguiente y la última está conectada a la primera. Cada estación tiene un receptor y un transmisor que hace la función de repetidor, pasando la señal a la siguiente estación del anillo.

En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evita perdida de información debido a colisiones.

Cabe mencionar que si algún nodo de la red se cae (termino informático para decir que esta en mal funcionamiento o no funciona para nada) la comunicación en todo el anillo se pierde.

En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evita perdida de información debido a colisiones.

Cabe mencionar que si algún nodo de la red se cae (termino informático para decir que esta en mal funcionamiento o no funciona para nada) la comunicación en todo el anillo se pierde.

TOPOLOGÍA ESTRELLA

TOPOLOGÍA MALLA

La Red en malla es una topología de red en la que cada nodo está conectado a uno o más de los otros nodos. De esta manera es posible llevar los mensajes de un nodo a otro por diferentes caminos.

Si la red de malla está completamente conectada no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores.

TOPOLOGÍA MIXTA

Las topologías mixtas son aquellas en las que se aplica una mezcla entre alguna de las otras topologías : bus, estrella o anillo. Principalmente podemos encontrar dos topologías mixtas: Estrella - Bus y Estrella - Anillo.TOPOLOGIA ESTRELLA - BUS

Podemos ver una red en bus al que están conectados los hubs de pequeñas redes en estrella. Por lo tanto, no hay ningún ordenador que se conecte directamente al bus. En esta topología mixta, si un ordenador falla, entonces es detectado por el hub al que está conectado y simplemente lo aísla del resto de la red. Sin embargo, si uno de los hubs falla, entonces los ordenadores que están conectados a él en la red en estrella no podrán comunicarse y, además, el bus se partirá en dos partes que no pueden comunicarse entre ellas.

Podemos ver una red en bus al que están conectados los hubs de pequeñas redes en estrella. Por lo tanto, no hay ningún ordenador que se conecte directamente al bus. En esta topología mixta, si un ordenador falla, entonces es detectado por el hub al que está conectado y simplemente lo aísla del resto de la red. Sin embargo, si uno de los hubs falla, entonces los ordenadores que están conectados a él en la red en estrella no podrán comunicarse y, además, el bus se partirá en dos partes que no pueden comunicarse entre ellas.TOPOLOGIA ESTRELLA - ANILLO

Encontramos que el cableado forma físicamente una estrella, pero el hub al que se conecta hace que la red funcione como un anillo. De esta forma, la red funciona como un anillo, pero con la ventaja de que si uno de los ordenadores falla, el hub se encarga de sacarlo del anillo para que éste siga funcionando

Encontramos que el cableado forma físicamente una estrella, pero el hub al que se conecta hace que la red funcione como un anillo. De esta forma, la red funciona como un anillo, pero con la ventaja de que si uno de los ordenadores falla, el hub se encarga de sacarlo del anillo para que éste siga funcionando

INTERNET

HISTORIA BREVE

Internet se inició en torno al año 1969, cuando el Departamento de Defensa de los EE.UU desarrolló ARPANET, una red de ordenadores creada durante la Guerra Fría cuyo objetivo era eliminar la dependencia de un Ordenador Central, y así hacer mucho menos vulnerables las comunicaciones militares norteamericanas.

Tanto el protocolo de Internet como el de Control de Transmisión fueron desarrollados a partir de 1973, también por el departamento de Defensa norteamericano.

Cuando en los años 1980 la red dejó de tener interés militar, pasó a otras agencias que ven en ella interés científico. En Europa las redes aparecieron en los años 1980, vinculadas siempre a entornos académicos, universitarios. En 1989 se desarrolló el World Wide Web (www) para el Consejo Europeo de Investigación Nuclear. En España no fue hasta 1985 cuando el Ministerio de Educación y Ciencia elaboró el proyecto IRIS para conectar entre sí todas las universidades españolas.

Las principales características “positivas” de Internet es que ofrece información actualizada, inmediatez a la hora de publicar información, una información personalizada, información interactiva e información donde no hay límites ni de espacio ni de tiempo.

SERVICIOS

CORREO ELECTRÓNICO

A diferencia de la dirección de nuestra casa, que está asignada y no podemos cambiar, las direcciones de correo electrónico las elegimos nosotros, al menos el nombre.

MENSAJERÍA INSTANTÁNEA

La Mensajería Instantánea es un punto intermedio entre los sistemas de chat y los mensajes de correo electrónico, las herramientas de mensajería instantánea, son programas regularmente gratuitos y versátiles, residen en el escritorio y, mientras hay una conexión a Internet, siempre están activos.

El servicio de mensajería instantánea ofrece una ventana donde se escribe el mensaje, en texto plano o acompañado de iconos o "emoticons" (figura que representan estados de ánimo), y se envían a uno o varios destinatarios quienes reciben los mensajes en tiempo real, el receptor lo lee y puede contestar en el acto.

El servicio de mensajería instantánea ofrece una ventana donde se escribe el mensaje, en texto plano o acompañado de iconos o "emoticons" (figura que representan estados de ánimo), y se envían a uno o varios destinatarios quienes reciben los mensajes en tiempo real, el receptor lo lee y puede contestar en el acto.

Si fueras periodista y tuvieras que entrevistar a alguien que vive a miles de kilómetros de distancia, lo normal sería tomar un avión y pasar varias horas en el aire hasta llegar a tu entrevistado. Sin embargo, con la videoconferencia esto ya no es necesario, porque lo puedes hacer desde tu casa, oficina, colegio o universidad, sin tener que viajar fuera del país.

La videoconferencia es un sistema de comunicación especialmente diseñado para los encuentros a distancia, permitiéndonos ver, escuchar y hablar con personas de cualquier parte del mundo en tiempo real. Además, se puede compartir información de todo tipo, desde documentos hasta imágenes

EL COMERCIO ELECTRÓNICO

Después de todo lo que hemos mencionado, difícilmente el comercio y cualquier cosa que permita un ingreso extra podría quedar atrás. Por lo mismo, se creó el ya conocido comercio electrónico, que permite realizar todo tipo de transacciones y compras a través de Internet.

La ventaja principal de este servicio es que las tiendas virtuales no tienen horario, por lo que podemos comprar lo que queramos en cualquier parte del mundo, a cualquier hora y sin movernos de nuestro hogar.

Porque, además, se paga con tarjetas de crédito y el despacho es a domicilio... ¿qué más fácil?

Es una verdadera tienda, porque puedes pasearte por toda la página web como si estuvieras vitrineando en un mall; vas seleccionando lo que te gusta hasta que por último llegas a la caja y compras lo que quieres.

BAJAR PROGRAMAS

En la red existen diversos lugares de los cuales podemos obtener los programas más actuales que se están utilizando y bajarlos directamente a nuestro computador.

De todo lo que puedes conseguir en lo relativo a software, existen dos tipos: shareware y freeware.

El shareware tiene un valor económico, pero puedes bajarlo y usarlo gratis durante un determinado período de tiempo, como una especie de prueba. Si después de ese tiempo el programa es de tu agrado, puedes comprarlo directamente en la misma página. De lo contrario, perderá ciertas propiedades o caducará y no podrás volver a usarlo.

DE NOTICIAS

La videoconferencia es un sistema de comunicación especialmente diseñado para los encuentros a distancia, permitiéndonos ver, escuchar y hablar con personas de cualquier parte del mundo en tiempo real. Además, se puede compartir información de todo tipo, desde documentos hasta imágenes

EL COMERCIO ELECTRÓNICO

Después de todo lo que hemos mencionado, difícilmente el comercio y cualquier cosa que permita un ingreso extra podría quedar atrás. Por lo mismo, se creó el ya conocido comercio electrónico, que permite realizar todo tipo de transacciones y compras a través de Internet.

La ventaja principal de este servicio es que las tiendas virtuales no tienen horario, por lo que podemos comprar lo que queramos en cualquier parte del mundo, a cualquier hora y sin movernos de nuestro hogar.

Porque, además, se paga con tarjetas de crédito y el despacho es a domicilio... ¿qué más fácil?

Es una verdadera tienda, porque puedes pasearte por toda la página web como si estuvieras vitrineando en un mall; vas seleccionando lo que te gusta hasta que por último llegas a la caja y compras lo que quieres.

BAJAR PROGRAMAS

En la red existen diversos lugares de los cuales podemos obtener los programas más actuales que se están utilizando y bajarlos directamente a nuestro computador.

De todo lo que puedes conseguir en lo relativo a software, existen dos tipos: shareware y freeware.

El shareware tiene un valor económico, pero puedes bajarlo y usarlo gratis durante un determinado período de tiempo, como una especie de prueba. Si después de ese tiempo el programa es de tu agrado, puedes comprarlo directamente en la misma página. De lo contrario, perderá ciertas propiedades o caducará y no podrás volver a usarlo.

Existen diversos medios de comunicación en Internet que, además de entregar las noticias a cada minuto, tienen envío diario vía e-mail para sus suscriptores. La mayor parte de los países del mundo tiene webs de sus medios de comunicación, lo que significa una gran cantidad de información noticiosa para los usuarios.

EDUCACIÓN

Los niños de nuestro país y del mundo merecen tener espacios donde encontrar todo tipo de información para realizar sus tareas y trabajos. Por lo mismo, en la red existen diversos sitios para aquellos que aún estén estudiando. La mayoría de los sitios se preocupan de entregar una información clara y precisa para que los más pequeños entiendan y puedan realizar sus tareas de manera fácil y entretenida.

Los niños de nuestro país y del mundo merecen tener espacios donde encontrar todo tipo de información para realizar sus tareas y trabajos. Por lo mismo, en la red existen diversos sitios para aquellos que aún estén estudiando. La mayoría de los sitios se preocupan de entregar una información clara y precisa para que los más pequeños entiendan y puedan realizar sus tareas de manera fácil y entretenida.icias encontrarás en las millones de páginas deportivas que existen en toda la red.

Una de las máximas atracciones para los pequeños de la casa son los innumerables juegos que Internet ofrece. Lo bueno es que no es necesario bajarlos a tu computador para jugar; puedes hacerlo en línea y competir con otro jugador que se encuentre conectado igual que tú. Miles son las personas que juegan a diario, y tal vez en este momento sean millones.

La forma más fácil de encontrar sitios que contengan juegos es entrar a un buscador y escribir: “computer games” o “onlinegames” y hallarás un sinfín de páginas destinadas a ellos.

REDES SOCIALES

Las redes sociales en Internet han ganado su lugar de una manera vertiginosa convirtiéndose en promisorios negocios para empresas, artistas, marcas, freelance y sobretodo en lugares para encuentros humanos.

Las Redes son formas de interacción social, definida como un intercambio dinámico entre personas, grupos e instituciones en contextos de complejidad. Un sistema abierto y en construcción permanente que involucra a conjuntos que se identifican en las mismas necesidades y problemáticas y que se organizan para potenciar sus recursos.

EVOLUCIÓN DE LA WEB 1.0 A LA 5.0

La Web hoy en día es un universo lleno de aplicaciones y páginas web con vídeos, fotos y distintos contenidos. Pero lo que no sabemos es el funcionamiento de los navegadores y las tecnología de la web para hacer que esto funcione y se pueda utilizar

WEB 1.0: INTERNET BÁSICA

Es solo de lectura,por lo cual el usuario no puede interactuar con la información existente. También permitió a grandes empresas tener su propia estrategia online.

Es solo de lectura,por lo cual el usuario no puede interactuar con la información existente. También permitió a grandes empresas tener su propia estrategia online.WEB 2.0: LA RED SOCIAL, LA DE COLABORACIÓN

Existió un cambio de aplicaciones tradicionales ha aplicaciones que funcionen mediante la web con un enfoque al usuario, las cuales remplazan a las aplicaciones de escritorio.

WEB 3.0: LA RED SEMÁNTICA

Combinando la inteligencia de las máquinas con la humana; en la cual podemos obtener mayor información con un lenguaje más impetuoso , poniendo mas interés en el análisis y capacidad de procesamiento

Con el avance de la comunicación inalámbrica, las personas y los objetos se pueden conectan en cualquier momento y en cualquier lugar del mundo física o virtualmente. Puede ser de gran ayuda ya que se puede interactuar con estos

WEB 5.0: LA RED SENSORIAL-EMOTIVA

Creando una neuro tecnología mediante el uso de auriculares que permiten a los usuarios interactuar con el contenido que responda a sus distintas emociones.

SEGURIDAD INFORMÁTICA

La definición de seguridad de la información no debe ser confundida con la de «seguridad informática», ya que esta última solo se encarga de la seguridad en el medio informático, pero la información puede encontrarse en diferentes medios o formas, y no solo en medios informáticos.

La seguridad informática es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas destinados a conseguir un sistema de información seguro y confiable.

VIRUS MAS CONOCIDOS

CABALLO DE TROYA

Es un programa dañino que se oculta en otro programa legítimo, y que produce sus efectos perniciosos al ejecutarse este ultimo. En este caso, no es capaz de infectar otros archivos o soportes, y sólo se ejecuta una vez, aunque es suficiente, en la mayoría de las ocasiones, para causar su efecto destructivo.

GUSANO O WORM

GUSANO O WORM

Es un programa cuya única finalidad es la de ir consumiendo la memoria del sistema, se copia asi mismo sucesivamente, hasta que desborda la RAM, siendo ésta su única acción maligna.

VIRUS DE MACROS

VIRUS DE MACROS

Un macro es una secuencia de oredenes de teclado y mouse asignadas a una sola tecla, símbolo o comando. Son muy utiles cuando este grupo de instrucciones se necesitan repetidamente. Los virus de macros afectan a archivos y plantillas que los contienen, haciendose pasar por una macro y actuaran hasta que el archivo se abra o utilice.

VIRUS DE SOBRE ESCRITURA

VIRUS DE SOBRE ESCRITURA

Sobrescriben en el interior de los archivos atacados, haciendo que se pierda el contenido de los mismos.

VIRUS DE PROGRAMA

VIRUS DE PROGRAMA

Comúnmente infectan archivos con extensiones .EXE, .COM, .OVL, .DRV, .BIN, .DLL, y .SYS., los dos primeros son atacados más frecuentemente por que se utilizan mas.

VIRUS DE BOOT

VIRUS DE BOOT

Son virus que infectan sectores de inicio y booteo (Boot Record) de los diskettes y el sector de arranque maestro (Master Boot Record) de los discos duros; también pueden infectar las tablas de particiones de los discos.

VIRUS RESIDENTES

VIRUS RESIDENTES

Se colocan automáticamente en la memoria de la computadora y desde ella esperan la ejecución de algún programa o la utilización de algún archivo.

VIRUS DE ENLACE O DIRECTORIO

VIRUS DE ENLACE O DIRECTORIO

Modifican las direcciones que permiten, a nivel interno, acceder a cada uno de los archivos existentes, y como consecuencia no es posible localizarlos y trabajar con ellos.

VIRUS MUTANTES O POLIMÓRFICOS

Son virus que mutan, es decir cambian ciertas partes de su código fuente haciendo uso de procesos de encriptación y de la misma tecnología que utilizan los antivirus. Debido a estas mutaciones, cada generación de virus es diferente a la versión anterior, dificultando así su detección y eliminación.

VIRUS FALSO O HOAX

Los denominados virus falsos en realidad no son virus, sino cadenas de mensajes distribuídas a través del correo electrónico y las redes. Estos mensajes normalmente informan acerca de peligros de infección de virus, los cuales mayormente son falsos y cuyo único objetivo es sobrecargar el flujo de información a través de las redes y el correo electrónico de todo el mundo.

Son virus que mutan, es decir cambian ciertas partes de su código fuente haciendo uso de procesos de encriptación y de la misma tecnología que utilizan los antivirus. Debido a estas mutaciones, cada generación de virus es diferente a la versión anterior, dificultando así su detección y eliminación.

VIRUS FALSO O HOAX

Los denominados virus falsos en realidad no son virus, sino cadenas de mensajes distribuídas a través del correo electrónico y las redes. Estos mensajes normalmente informan acerca de peligros de infección de virus, los cuales mayormente son falsos y cuyo único objetivo es sobrecargar el flujo de información a través de las redes y el correo electrónico de todo el mundo.

VIRUS MÚLTIPLES

Son virus que infectan archivos ejecutables y sectores de booteo simultáneamente, combinando en ellos la acción de los virus de programa y de los virus de sector de arranque.

Para obtener informacion de antivirus para eleminar los diferentes tipo de virus presentados anteriormente visita software antivirus

Para obtener informacion de antivirus para eleminar los diferentes tipo de virus presentados anteriormente visita software antivirus

HACKER

Un hacker es aquella persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

La palabra hacker es tanto un neologismo como un anglicismo. Proviene del inglés y tiene que ver con el verbo "hack" que significa "recortar", "alterar". A menudo los hackers se reconocen como tales y llaman a sus obras "hackeo" o "hackear".

El término es reconocido mayormente por su influencia sobre la informática y la Web, pero un hacker puede existir en relación con diversos contextos de la tecnología, como los teléfonos celulares o los artefactos de reproducció audiovisual. En cualquier caso, un hacker es un experto y un apasionado de determinada área temática técnica y su propósito es aprovechar esos conocimientos con fines benignos o malignos.

Existen distintos tipos de hackers. Aquellos que utilizan su sapiencia a los efectos de corregir errores o desperfectos de una tecnología, poner a disposición del público su saber, crear nuevos sistemas y herramientas son conocidos como "white hats" o "hackers blancos". Se especializan en buscar "bugs" o errores en sistemas informáticos, dándolos a conocer a las compañías desarrolladoras o contribuyendo a su perfeccionamiento. A menudo se reúnen en comunidades online para intercambiar ideas, datos y herramientas. En cambio, los "black hats" o "hackers negros" son aquellos que también intervienen en los sistemas pero de una manera maliciosa, en general buscando la satisfacción económica o incluso personal. Sus acciones con frecuencia consisten en ingresar violenta o ilegalmente a sistemas privados, robar información, destruir datos y/o herramientas y colapsar o apropiarse de sistemas.

Y eso no es todo. Dentro de la comunidad de hackers existen también otros personajes, como los "lammer", aquellos que pretenden hacer "hacking" sin tener el debido conocimiento para ello, o los "luser", el término con el cual los hackers se refieren al usuario común que no tiene saber sobre la tecnología, o los "samurai", los que llevan a cabo acciones maliciosas por encargo, sin conciencia de comunidad ni de intercambio.

Otra categoría la configuran los "piratas informáticos" que, lejos de considerarse expertos en tecnología, su interés está dado por la copia y distribución ilegal de información, productos y conocimiento.

El término es reconocido mayormente por su influencia sobre la informática y la Web, pero un hacker puede existir en relación con diversos contextos de la tecnología, como los teléfonos celulares o los artefactos de reproducció audiovisual. En cualquier caso, un hacker es un experto y un apasionado de determinada área temática técnica y su propósito es aprovechar esos conocimientos con fines benignos o malignos.

Existen distintos tipos de hackers. Aquellos que utilizan su sapiencia a los efectos de corregir errores o desperfectos de una tecnología, poner a disposición del público su saber, crear nuevos sistemas y herramientas son conocidos como "white hats" o "hackers blancos". Se especializan en buscar "bugs" o errores en sistemas informáticos, dándolos a conocer a las compañías desarrolladoras o contribuyendo a su perfeccionamiento. A menudo se reúnen en comunidades online para intercambiar ideas, datos y herramientas. En cambio, los "black hats" o "hackers negros" son aquellos que también intervienen en los sistemas pero de una manera maliciosa, en general buscando la satisfacción económica o incluso personal. Sus acciones con frecuencia consisten en ingresar violenta o ilegalmente a sistemas privados, robar información, destruir datos y/o herramientas y colapsar o apropiarse de sistemas.

Y eso no es todo. Dentro de la comunidad de hackers existen también otros personajes, como los "lammer", aquellos que pretenden hacer "hacking" sin tener el debido conocimiento para ello, o los "luser", el término con el cual los hackers se refieren al usuario común que no tiene saber sobre la tecnología, o los "samurai", los que llevan a cabo acciones maliciosas por encargo, sin conciencia de comunidad ni de intercambio.

Otra categoría la configuran los "piratas informáticos" que, lejos de considerarse expertos en tecnología, su interés está dado por la copia y distribución ilegal de información, productos y conocimiento.

CRACKER

El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

TIPOS DE CRACKERS

DE SISTEMAS

TIPOS DE CRACKERS

DE SISTEMAS

término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

DE CRIPTOGRAFÍA

DE CRIPTOGRAFÍA

término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

DE PHREAKER

DE PHREAKER

cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

DE CYBERPUNK:

DE CYBERPUNK:

son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

INTEGRIDAD

CARACTERÍSTICAS DE LA SEGURIDAD INFORMÁTICA

garantizar que los datos sean los que se supone que son

CONFIDENCIALIDAD

asegurar que sólo los individuos autorizados tengan acceso a los recursos que se intercambian

DISPONIBILIDAD

garantizar el correcto funcionamiento de los sistemas de información

EVITAR EL RECHAZO

garantizar de que no pueda negar una operación realizada.

AUTENTICACIÓN

asegurar que sólo los individuos autorizados tengan acceso a los recursos

La seguridad de la información comprende diversos aspectos entre ellos la disponibilidad, comunicación, identificación de problemas, análisis de riesgos, la integridad, confidencialidad, recuperación de los riesgos.

Precisamente la reducción o eliminación de riesgos asociado a una cierta información es el objeto de la seguridad de la información y la seguridad informática. Más concretamente, la seguridad de la información tiene como objeto los sistemas el acceso, uso, divulgación, interrupción o destrucción no autorizada de información. Los términos seguridad de la información, seguridad informática y garantía de la información son usados frecuentemente como sinónimos porque todos ellos persiguen una misma finalidad al proteger la confidencialidad, integridad y disponibilidad de la información. Sin embargo, no son exactamente lo mismo existiendo algunas diferencias sutiles. Estas diferencias radican principalmente en el enfoque, las metodologías utilizadas, y las zonas de concentración. Además, la seguridad de la información involucra la implementación de estrategias que cubran los procesos en donde la información es el activo primordial. Estas estrategias deben tener como punto primordial el establecimiento de políticas, controles de seguridad, tecnologías y procedimientos para detectar amenazas que puedan explotar vulnerabilidades y que pongan en riesgo dicho activo, es decir, que ayuden a proteger y salvaguardar tanto información como los sistemas que la almacenan y administran. La seguridad de la información incumbe a gobiernos, entidades militares, instituciones financieras, los hospitales y las empresas privadas con información confidencial sobre sus empleados, clientes, productos, investigación y su situación financiera.

REFERENCIAS

ASPECTOS

La seguridad de la información comprende diversos aspectos entre ellos la disponibilidad, comunicación, identificación de problemas, análisis de riesgos, la integridad, confidencialidad, recuperación de los riesgos.

Precisamente la reducción o eliminación de riesgos asociado a una cierta información es el objeto de la seguridad de la información y la seguridad informática. Más concretamente, la seguridad de la información tiene como objeto los sistemas el acceso, uso, divulgación, interrupción o destrucción no autorizada de información. Los términos seguridad de la información, seguridad informática y garantía de la información son usados frecuentemente como sinónimos porque todos ellos persiguen una misma finalidad al proteger la confidencialidad, integridad y disponibilidad de la información. Sin embargo, no son exactamente lo mismo existiendo algunas diferencias sutiles. Estas diferencias radican principalmente en el enfoque, las metodologías utilizadas, y las zonas de concentración. Además, la seguridad de la información involucra la implementación de estrategias que cubran los procesos en donde la información es el activo primordial. Estas estrategias deben tener como punto primordial el establecimiento de políticas, controles de seguridad, tecnologías y procedimientos para detectar amenazas que puedan explotar vulnerabilidades y que pongan en riesgo dicho activo, es decir, que ayuden a proteger y salvaguardar tanto información como los sistemas que la almacenan y administran. La seguridad de la información incumbe a gobiernos, entidades militares, instituciones financieras, los hospitales y las empresas privadas con información confidencial sobre sus empleados, clientes, productos, investigación y su situación financiera.

VÍDEO

REFERENCIAS

- http://goo.gl/fiZ98G

- http://goo.gl/6AxX4Y

- http://goo.gl/4sxjYF

- http://goo.gl/hS5WhJ

- http://goo.gl/H9JZY3

- http://goo.gl/OYo7G3

- http://goo.gl/A63Jph

- http://goo.gl/DFru2r

- http://goo.gl/b33ume

- http://goo.gl/L0iMcl

- http://goo.gl/28xaL8

No hay comentarios:

Publicar un comentario